近日,安全聚实验室监测到 Windows 远程桌面授权服务远程代码执行漏洞,编号为:CVE-2024-38077,漏洞评分:9.8 攻击者可以利用此漏洞实现远程代码执行,无需任何权限,而获取服务器的最高权限。

Windows Server是由微软公司开发的基于Windows操作系统的服务器操作系统。它提供了企业级的功能和服务,用于支持组织的各种计算需求。Windows Server具有强大的安全性、稳定性和可靠性,适用于各种工作负载,包括文件共享、应用程序托管、数据库管理、虚拟化和网络服务等。此漏洞存在于Windows远程桌面许可管理服务(RDL)中,攻击者无需任何权限即可实现远程代码执行,从而获取服务器的最高权限。

Windows Server 2012 R2 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 (Server Core installation)

Windows Server 2012

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2016 (Server Core installation)

Windows Server 2016

Windows Server 2022, 23H2 Edition (Server Core installation)

Windows Server 2022 (Server Core installation)

Windows Server 2022

Windows Server 2019 (Server Core installation)

Windows Server 2019

本次搭建复现环境将使用 Windows Server 2012 R2 安装并启动 RPC 服务。不再演示操作系统安装步骤,大家可以自行下载 Windows Server 2012 R2 或其他受影响版本进行准备。由于RDL服务不是默认开启,我们需要手动开启以完成漏洞复现。

第一步:打开服务器管理器。在命令提示符(cmd)中输入 "servermanager" 命令打开 "服务器管理器"。

第二步:添加角色和功能。点击 "添加" ,然后弹出角色和功能向导。默认点击下一步到 "服务器角色" 功能。

第三步:添加 "远程桌面服务"。选择后默认下一步进行安装,直到显示 "角色服务" 。在这里选择 "远程桌面授权" ,然后点击 "安装" 。安装过程可能需要等待1-2分钟。

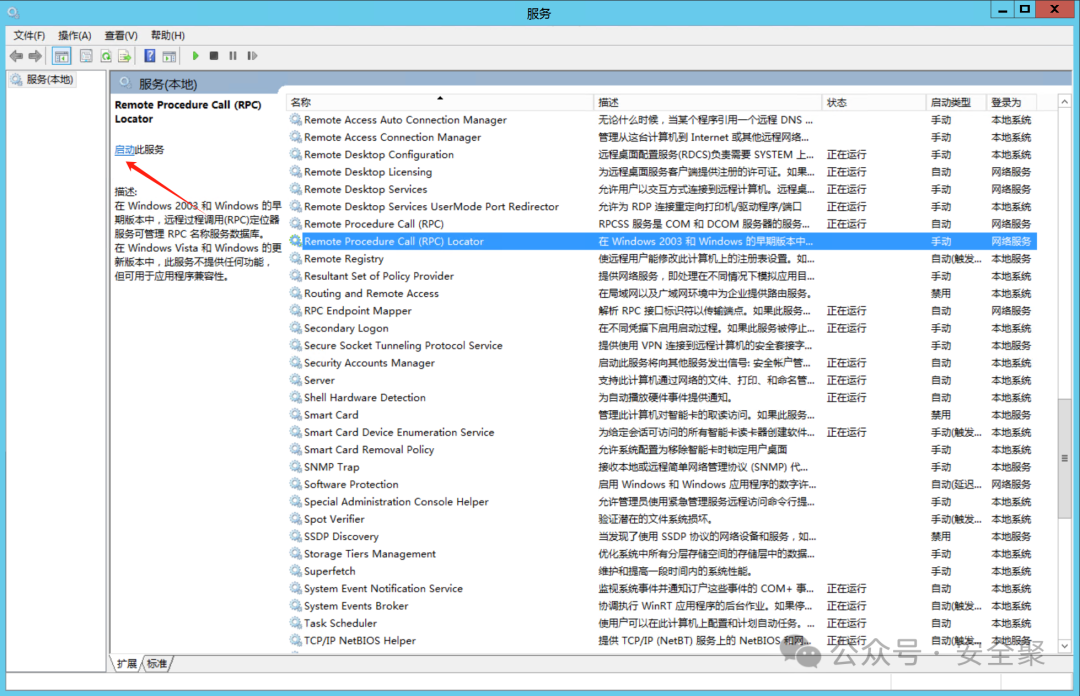

第四步:安装完成后需要手动开启服务。在命令提示符(cmd)中输入 "services.msc" 命令,成功打开 "服务" 窗口,找到 "Remote Procedure Call (RPC) Locator" 点击开启RPC服务即可完成。

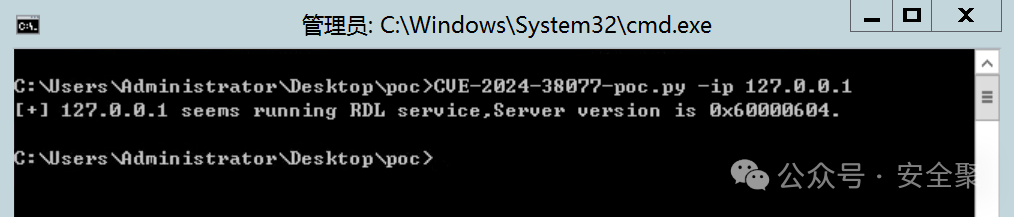

CVE-2024-38077-poc.py -ip 127.0.0.1

关注 "安全聚" 公众号! 回复 "38077" 可获得POC。

【漏洞预警 | 已复现】Apache OFBiz远程代码执行漏洞(CVE-2024-38856)

【漏洞预警 | 已复现】Splunk Enterprise 未授权任意文件读取漏洞(CVE-2024-36991)

【漏洞预警 | 已复现】Rejetto HTTP File Server 模板注入漏洞(CVE-2024-23692)

【漏洞预警 | 已复现】FOGPROJECT 文件名命令注入漏洞(CVE-2024-39914)