威胁建模是指根据业务和技术利益相关者的意见,主动识别和解决组织系统的潜在威胁的过程。它通常在设计产品或新功能时进行,以避免将来出现安全漏洞的成本。

什么是威胁建模?

威胁建模是分析系统的各种业务和技术要求、识别潜在威胁以及记录这些威胁使系统变得多么脆弱的过程。威胁是指未经授权的一方访问组织的敏感信息、应用程序或网络的任何情况。

威胁建模过程的目的是清晰地了解组织的各种资产、这些资产可能面临的威胁以及如何以及何时缓解这些威胁。威胁建模的最终产品是一个强大的安全系统。

此类安全攻击会导致品牌损失资金和信任。恶意软件攻击事件不会很快停止。Cybersecurity Ventures预测,到2021年,网络犯罪造成的损失将达到每年约6万亿美元。威胁建模过程可以在很大程度上缓解这些风险。 识别用于在应用程序中存储用户密码的过时加密算法是威胁建模的一个例子。

漏洞在于MD5等加密算法已经过时。

威胁是使用暴力破解散列密码。 攻击者是试图在网上出售个人信息的黑客。 缓解策略是将加密算法改变为更现代、更强大的算法。

威胁建模可以通过三种不同方式进行:

以资产为中心:盘点各种资产并分析每种资产的脆弱性。

以攻击者为中心:考虑可能的攻击者,每个攻击者想要攻击什么资产,以及如何攻击。

以软件为中心:关注系统设计、数据如何在各个层之间流动以及如何配置。

现在知道了为什么组织需要将威胁建模作为一项标准做法。让我们深入了解建立良好流程所涉及的步骤。

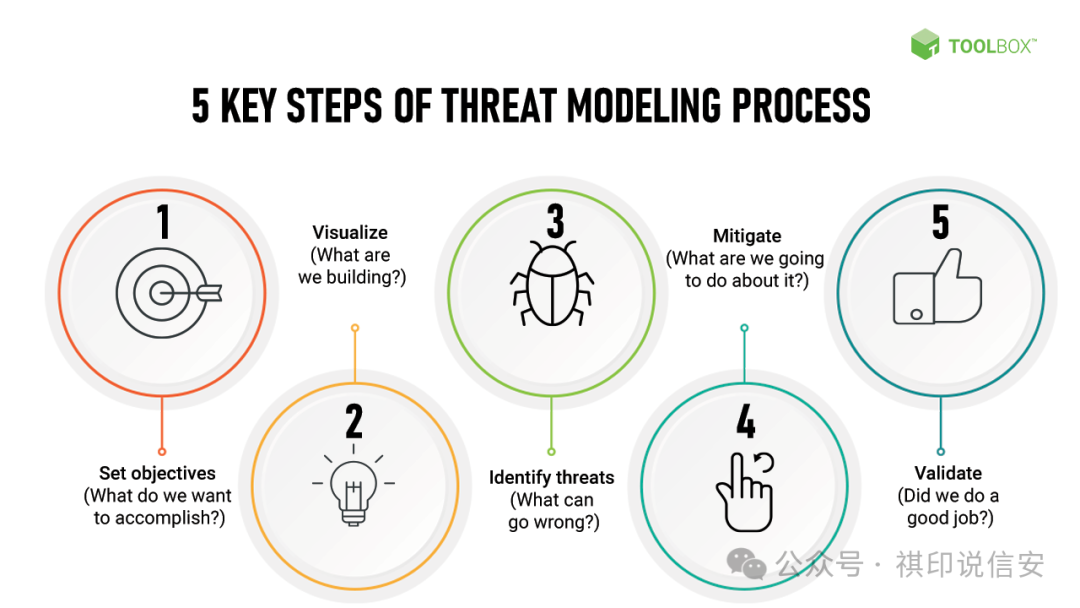

威胁建模过程:5 个关键步骤

威胁建模的整体性源于它不仅仅涉及程序员。为了有效地进行威胁建模,需要以下利益相关者的意见:

业务利益相关者提供应用程序的业务影响。 架构师提供应用程序生态系统的概述。 为程序员提供特定于代码的输入,例如使用的框架、编码指南等。 DevOps提供服务器和网络配置的详细信息。 资源管理的项目经理。

建议聘请安全顾问来指导威胁评估工作。 请记住,威胁建模的主要目标是使业务目标与技术要求保持一致。这意味着,除了业务目标之外,还需要考虑合规性要求。任何威胁建模工作都有五个关键步骤。

1. 设定目标

在开始使用威胁建模工具和方法之前,需要确定要通过此练习实现什么目标。通常,设定目标时要牢记应用程序必须具备以下条件:

保密性,防止数据未经授权泄露

完整性,防止未经授权的信息更改

即使系统受到攻击,也能提供所需的服务

在此步骤中,将记录组成系统的不同组件。清晰记录整个应用程序的概述将大大简化流程。这包括记下用例、数据流、数据模式和部署图。

可以构建两种类型的可视化。

数据流图:它描述了数据如何在系统中移动。它显示了操作级别,并清楚地显示了数据进入和退出每个组件的位置、数据存储、流程、交互和信任边界。

流程图:它描述了用户如何与各种用例进行交互和移动。它处于应用程序级别。虽然 DFD 专注于系统内部的工作方式,但 PFD 专注于用户和第三方与系统的交互。您可以选择其中一种或同时使用两种。

现在已经确定了应用程序中最重要的参与者和资产,现在是时候进行威胁评估了。

3. 识别威胁

在上一步中,构建了图表来了解系统。在此步骤中,需要分析这些图表以了解实际威胁。在此阶段,需要找出资产可能受到损害的各种方式以及潜在攻击者是谁。有很多方法可以做到这一点。我们将在下一节中介绍六种最突出的威胁评估建模方法。

4. 缓解

识别完威胁后,将获得与每项资产及其操作相关的威胁主列表或库以及可能的攻击者配置文件列表。现在需要确定应用程序容易受到哪些威胁。

让我们回顾一下本文第一部分中的示例。会发现“使用暴力破解密码”是威胁,而“使用 MD5 算法存储密码”是系统漏洞。一旦漏洞被映射出来,就需要分析与每个漏洞相关的风险。根据此风险分析,可以通过以下方式处理漏洞:

什么也不要做(风险太低或难以做出相关威胁)

删除与之关联的功能

关闭该功能或减少其功能性

引入代码、基础设施或设计修复

还将创建一个漏洞日志,以便在未来的迭代中解决。

5.验证

在验证过程中,您要检查是否已解决所有漏洞。是否已缓解所有威胁?是否已明确记录剩余风险?完成此操作后,您需要决定下一步如何管理已识别的威胁,并决定何时进行下一次威胁建模迭代。请记住,威胁建模不是一次性活动。它需要在预定的时间间隔或在应用程序开发的特定里程碑期间重复进行。

90个网络和数据安全相关法律法规打包下载

>>>网络安全等级保护<<<

网络安全等级保护:等级保护工作、分级保护工作、密码管理工作三者之间的关系

网络安全等级保护:政策与技术“七一”大合集100+篇

网络安全等级保护:安全管理机构

网络安全等级保护:网络安全事件分类分级思维导图

>>>数据安全系列<<<

>>>错与罚<<<

276人落网!河南新乡警方摧毁特大“网络水军”犯罪团伙

非法出售公民个人信息 网站经营者被判三年有期徒刑

超范围采集公民信息,违法!鹤壁网警出手

一公司高管为泄愤攻击智慧停车收费系统,致上千家停车场无法自动抬杆

重庆某国企因网安责任人履职不到位被约谈

回顾长沙市三个区网信开出首张罚单的不同时间和处罚单位类型

上海4人被判刑:5元掌握明星偶像行程?贩卖明星信息4人被判刑!

假期内,网络主播直播约架?郑州警方迅速控制,刑拘十人!网络空间不是法外之地!

网安局:拒不履行网络安全保护义务,处罚!事关备案!

网络水军团灭记:“转评赞”狂刷单 上百人“网络水军”团伙落网

北京多家公司因不履行网络安全保护义务被处罚!“两高一弱”仍然是安全隐患重点

>>>其他<<<

2023年10佳免费网络威胁情报来源和工具

重大网络安全事件事后工作很重要

默认安全:对现代企业意味着什么

网络安全知识:什么是事件响应?