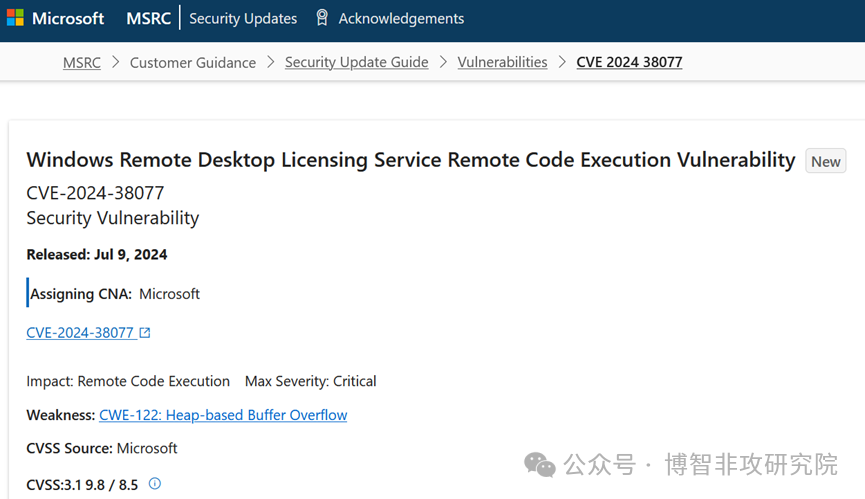

2024年8月9日,国外网站公开了微软Windows操作系统又一个高危漏洞(CVE-2024-38077)的漏洞和POC,该漏洞CVSS评分高达9.8分,是Windows平台近十年来罕见的可以稳定利用、影响广泛的远程零点击(Zero-Click)/认证前(Pre-Auth) 漏洞,漏洞是一个简单的堆溢出。

该漏洞影响范围非常广泛,涉及Windows 2000后所有Windows服务器操作系统:包括广泛使用的Windows Server 2008 R2/2012/2016,甚至波及微软内部预览版本:提供了“下一代安全技术”的Windows Server 2025系统。攻击者只须针对开启了相关服务的服务器发送特制数据包,即可完全控制目标系统,获得最高的SYSTEM权限,可稳定实现远控、勒索、蠕虫等攻击效果,一旦被恶意攻击者或APT组织利用,将快速蔓延,或波及全球所有使用微软服务器的用户。

研究员于2024年5月初向微软报告此漏洞,微软随后在7月的例行补丁日修复。鉴于漏洞的严重性和广泛影响,微软特别为已停止安全更新的系统(如Windows Server 2008/2008 R2/2012/2012 R2)提供了补丁:https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2024-38077。

https://sites.google.com/site/zhiniangpeng/blogs/MadLicense