Google TAG 研究人员分享说,疑似俄罗斯黑客一直在攻击访问政府网站的 iPhone 和 Android 用户,这些漏洞首先被商业监控供应商利用。

水坑活动

在 2023 年 11 月至 2024 年 7 月期间,威胁行为者多次入侵蒙古内阁秘书处 (cabinet.gov[.] 的网站。mn) 和该国外交部 (mfa.gov[.]mn) 来提供 iframe 或 JavaScript,以传递漏洞利用或漏洞利用链。

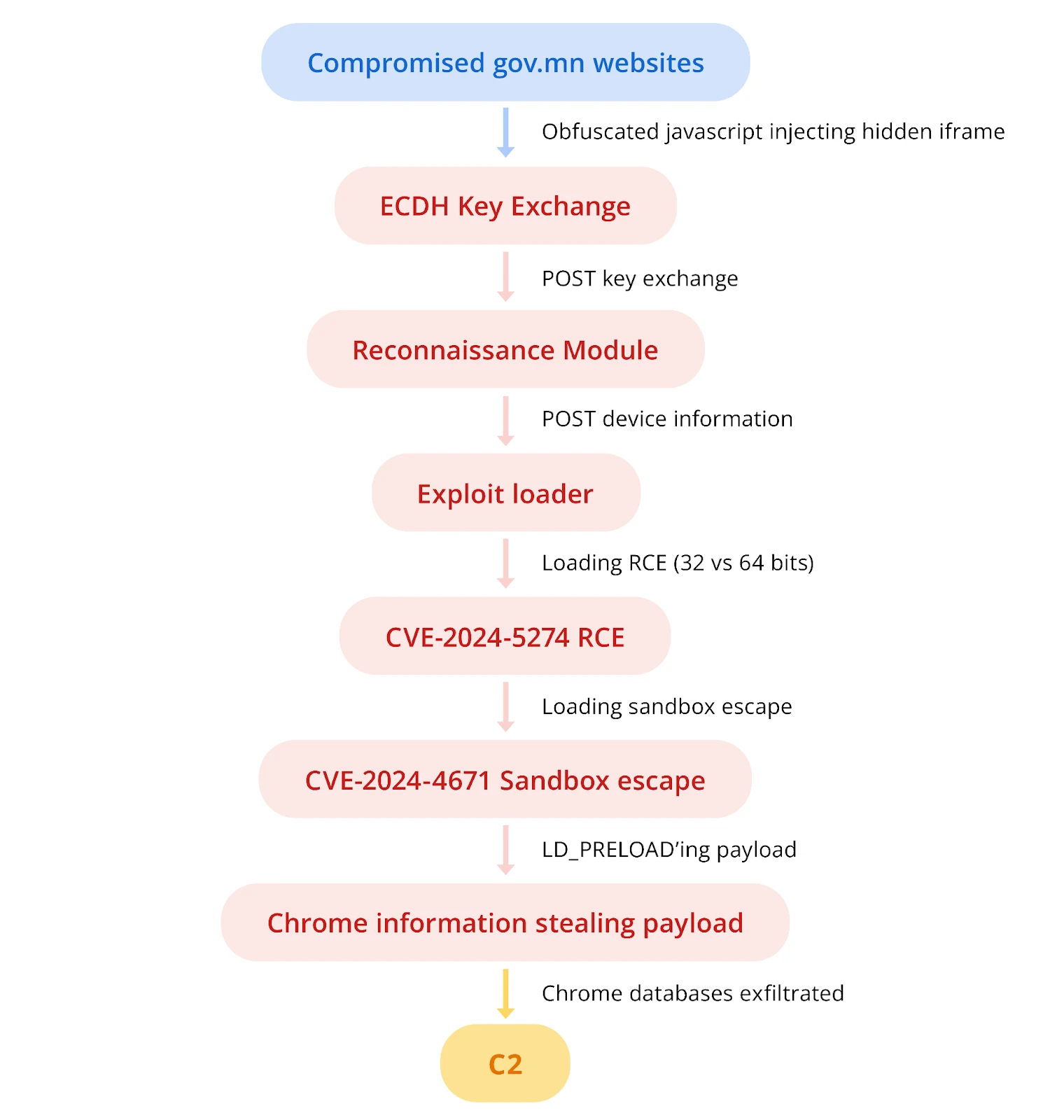

威胁行为者利用 Intellexa 的 CVE-2023-41993 (WebKit) 漏洞来攻击运行 16.6.1 或更早版本的iPhone用户,以及最近 NSO Group 的 CVE-2024-5274 漏洞的改编版本,与 CVE-2024-4671 的沙盒逃逸链接,这与 Intellexa 的 CVE-2021-37973 漏洞非常相似。

针对 Android/Chrome 用户的攻击链(来源:Google TAG)

“这些活动提供了 n 天的漏洞利用,这些漏洞有可用的补丁,但对未打补丁的设备仍然有效,”Google TAG 威胁研究人员指出。

“WebKit 漏洞不会影响当时运行当前 iOS 版本 (iOS 16.7) 的用户,仅适用于 iOS 16.6.1 或更早版本。启用锁定模式的用户即使在运行易受攻击的 iOS 版本时也不会受到影响,“研究人员解释说。

在提供恶意 iframe 时访问网站的易受攻击的 iPhone 或 iPad 的用户会受到 cookie 窃取框架的攻击,Google TAG 此前观察到该框架在 2021 年被用于可疑的 APT29(又名 Cozy Bear,又名 Midnight Blizzard)活动。

使用 Google Chrome 版本 121、122 和 123 的 Android 用户同样受到 cookie 窃取有效负载的打击。

制胜之道

研究人员不知道攻击者是如何获得这些漏洞的,但表示水坑可以成为大规模针对具有 n 天漏洞的人群的有效途径。

设备或浏览器不易受攻击的用户由初始侦察有效载荷识别,并且不会获得最终的信息窃取有效载荷。