网络安全和基础设施安全局(CISA)就恶意行为者正在积极利用的 Palo Alto Networks Expedition 中的两个关键漏洞发出紧急警告。这些漏洞被识别为 CVE-2024-9463 和 CVE-2024-9465,对使用 Expedition 平台的组织构成重大风险,有可能导致系统完全崩溃。

CVE-2024-9463: 操作系统命令注入漏洞(CVSS 9.9)

这个高度关键的漏洞允许未经身份验证的攻击者以 root 权限在底层操作系统上执行任意命令。成功利用漏洞可让攻击者访问敏感信息,如防火墙用户名、密码和 API 密钥。

CVE-2024-9465: SQL 注入漏洞(CVSS 9.2)

攻击者可利用此漏洞向 Expedition 数据库注入恶意 SQL 代码,从而提取敏感数据。被破坏的信息可能包括密码哈希值、用户名、设备配置和 API 密钥,可能为攻击者提供完全控制系统的手段。

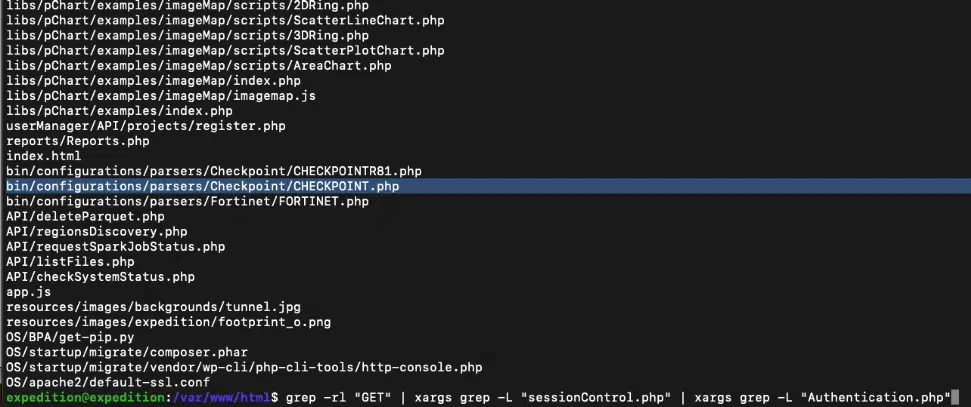

未经身份验证的暴露端点 | 图片: Horizon3.ai

未经身份验证的暴露端点 | 图片: Horizon3.ai

Horizon3.ai 的安全研究员 Zach Hanley 公开发布了针对 CVE-2024-9465 的概念验证漏洞,使恶意行为者更容易利用这一漏洞,这更增加了人们的担忧。

需要采取紧急行动

Palo Alto Networks 已在 Expedition 1.2.96 版本中解决了这些漏洞,并敦促所有用户立即更新系统。CISA 还将这些漏洞添加到其已知漏洞 (KEV) 目录中,要求所有联邦机构在 2024 年 12 月 5 日前为其系统打上补丁。

除了更新到最新版本外,Palo Alto Networks 还建议对 Expedition 处理过的所有用户名、密码和 API 密钥进行轮换。各组织还应限制对 Expedition 的网络访问,仅限授权用户使用。